Les Jetons d’Accès Mis en Cache de Manière Non Sécurisée sur les Appareils Mobiles : Une Préoccupation Croissante pour les Professionnels de la Sécurité

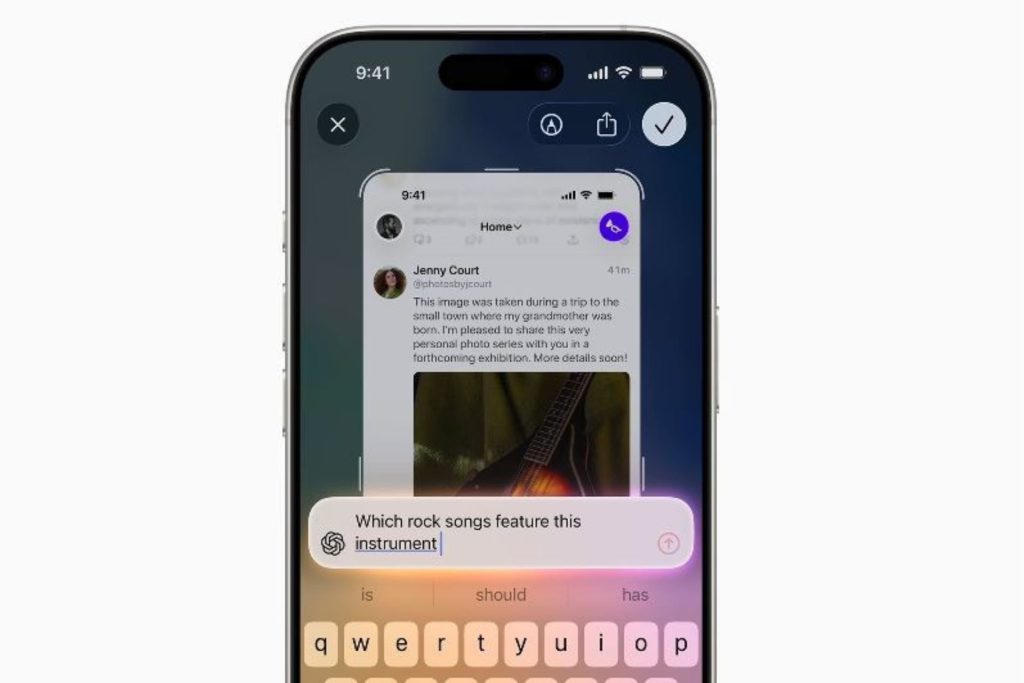

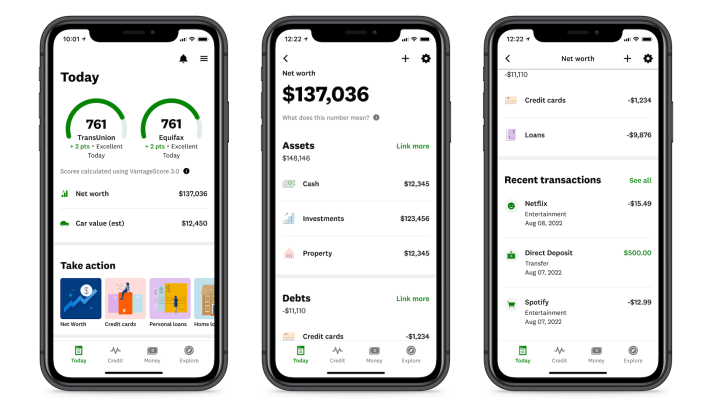

Dans le domaine en constante expansion des applications mobiles, les jetons d’accès sont devenus une pierre angulaire des processus d’authentification, simplifiant les expériences utilisateur tout en maintenant un niveau de sécurité dans les interactions numériques. Cependant, le stockage et la gestion de ces jetons ont soulevé d’importantes préoccupations en matière de sécurité, surtout lorsqu’ils sont mis en cache de manière non sécurisée sur les appareils mobiles.

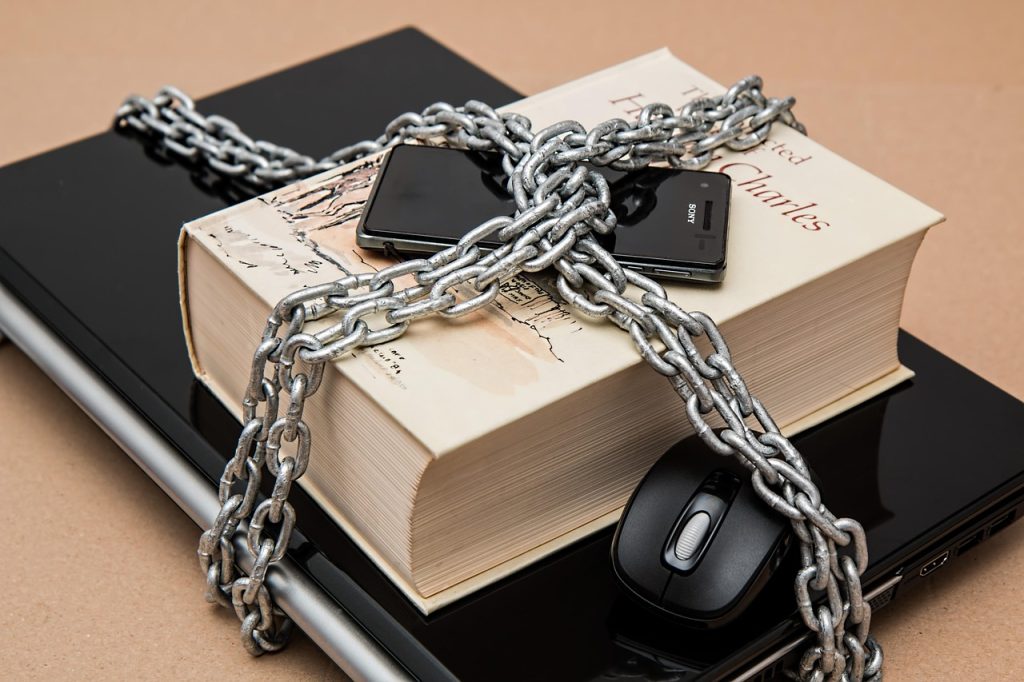

Les jetons d’accès sont essentiels dans le processus d’autorisation, permettant aux applications d’accéder aux données des utilisateurs depuis les serveurs sans exposer les identifiants des utilisateurs. En général, ces jetons sont générés après l’authentification et sont utilisés par les applications pour effectuer des actions au nom de l’utilisateur. Cependant, lorsque ces jetons sont mis en cache de manière non sécurisée, ils deviennent susceptibles d’accès non autorisé et d’utilisation abusive, posant de graves risques pour la vie privée des utilisateurs et l’intégrité des données.

Les Risques de la Mise en Cache Non Sécurisée des Jetons

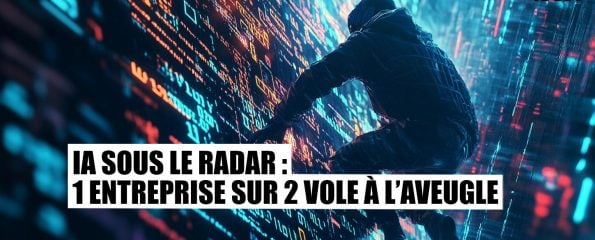

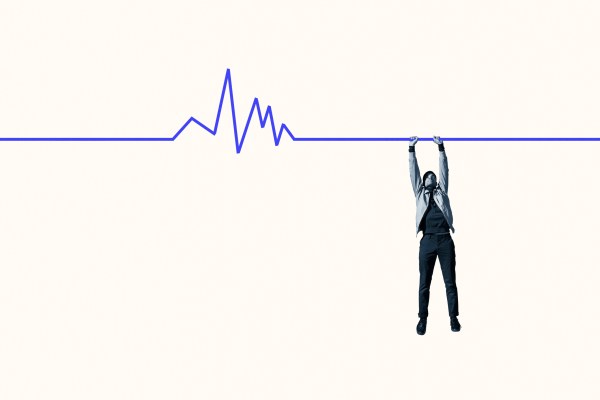

Le principal risque associé à la mise en cache non sécurisée des jetons d’accès est l’accès non autorisé. Si un acteur malveillant parvient à accéder à un appareil contenant des jetons stockés de manière non sécurisée, il peut potentiellement usurper l’identité de l’utilisateur, accéder à des données sensibles et effectuer des actions non autorisées. Cela est particulièrement préoccupant dans les environnements mobiles où les appareils sont plus susceptibles d’être perdus ou volés par rapport à d’autres plateformes informatiques.

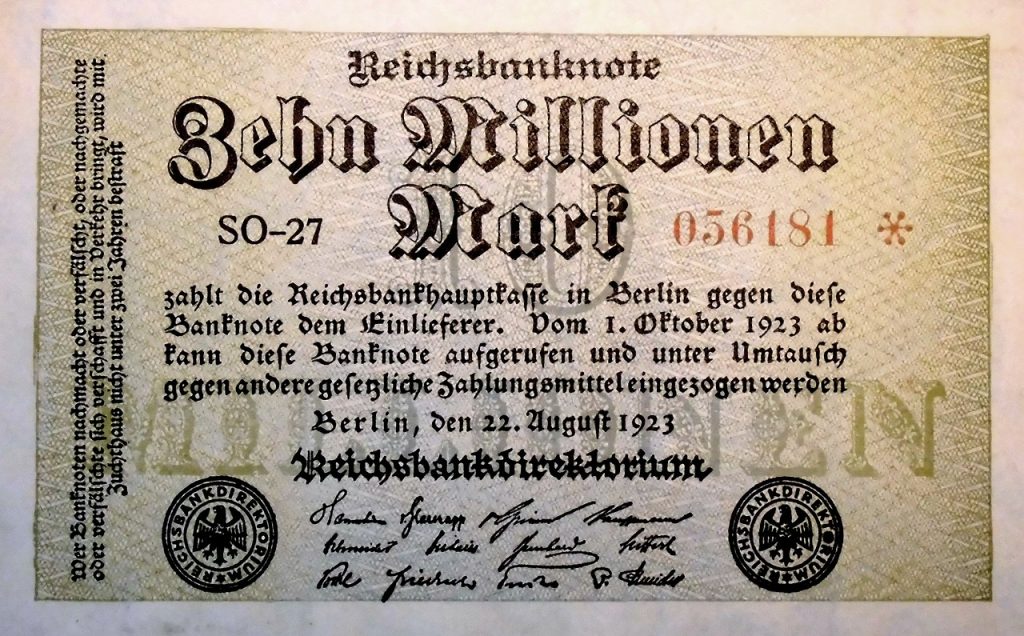

De plus, la mise en cache non sécurisée peut entraîner des problèmes liés à l’expiration et à la révocation des jetons. Si une application ne gère pas efficacement la validité des jetons, un jeton volé pourrait être utilisé indéfiniment, accordant un accès non autorisé prolongé. Ce risque est exacerbé lorsque les développeurs négligent de mettre en œuvre des mécanismes appropriés de révocation de jetons, laissant les utilisateurs exposés même après avoir tenté de sécuriser leurs comptes.

Implications Mondiales et Incidents Réels

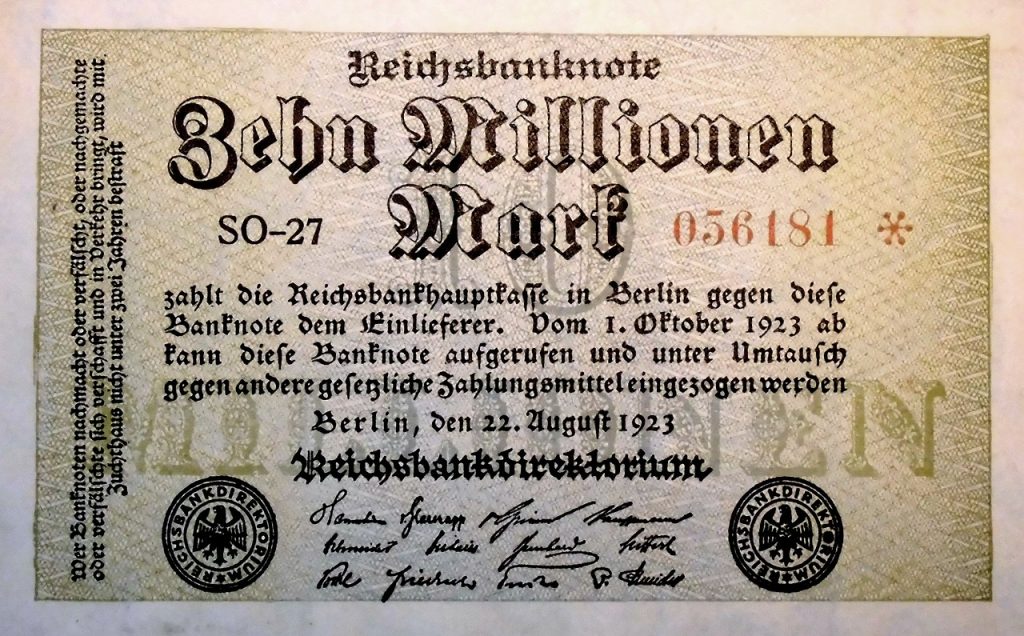

À l’échelle mondiale, les implications du stockage non sécurisé des jetons sont profondes. Avec un nombre croissant d’applications gérant des informations sensibles, allant des détails bancaires aux dossiers de santé personnels, le potentiel de violations de données est significatif. Le coût de telles violations, tant sur le plan financier qu’en termes de dommages à la réputation, est considérable, appelant à une mobilisation mondiale pour améliorer les pratiques de sécurité.

Plusieurs incidents de grande envergure ont mis en évidence les vulnérabilités associées à la mise en cache non sécurisée des jetons. Dans certains cas, des attaquants ont exploité ces faiblesses pour accéder de manière non autorisée à de vastes quantités de données utilisateur, soulignant la nécessité de mesures de sécurité robustes. Ces incidents rappellent brutalement l’importance de sécuriser les applications mobiles à tous les niveaux.

Meilleures Pratiques pour une Gestion Sécurisée des Jetons

Pour atténuer les risques associés à la mise en cache non sécurisée des jetons d’accès, les développeurs et les professionnels de la sécurité peuvent appliquer plusieurs meilleures pratiques :

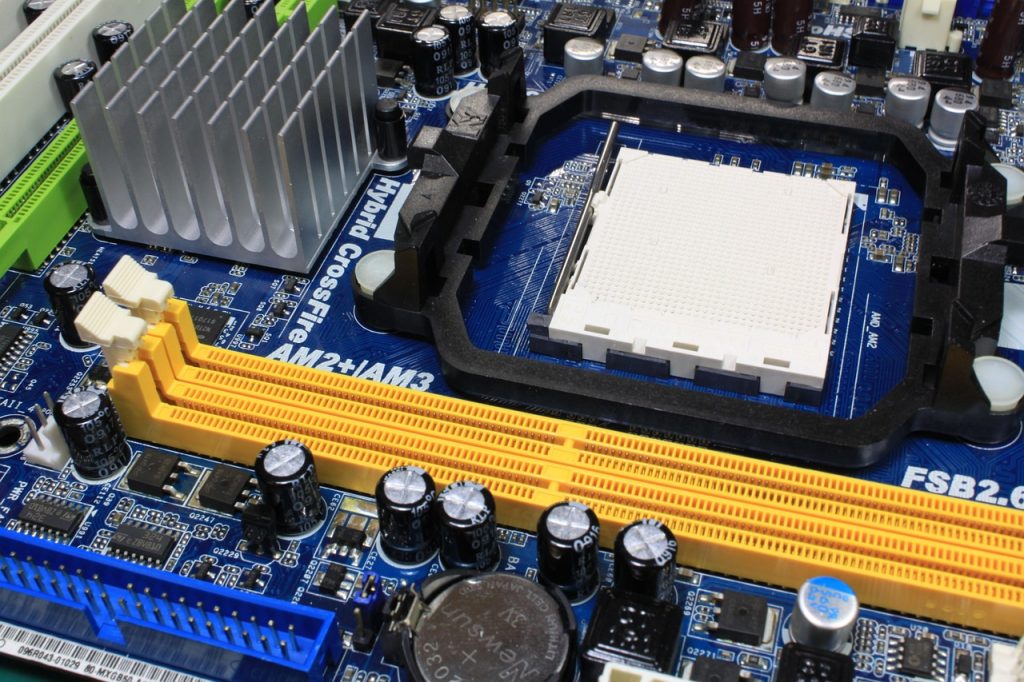

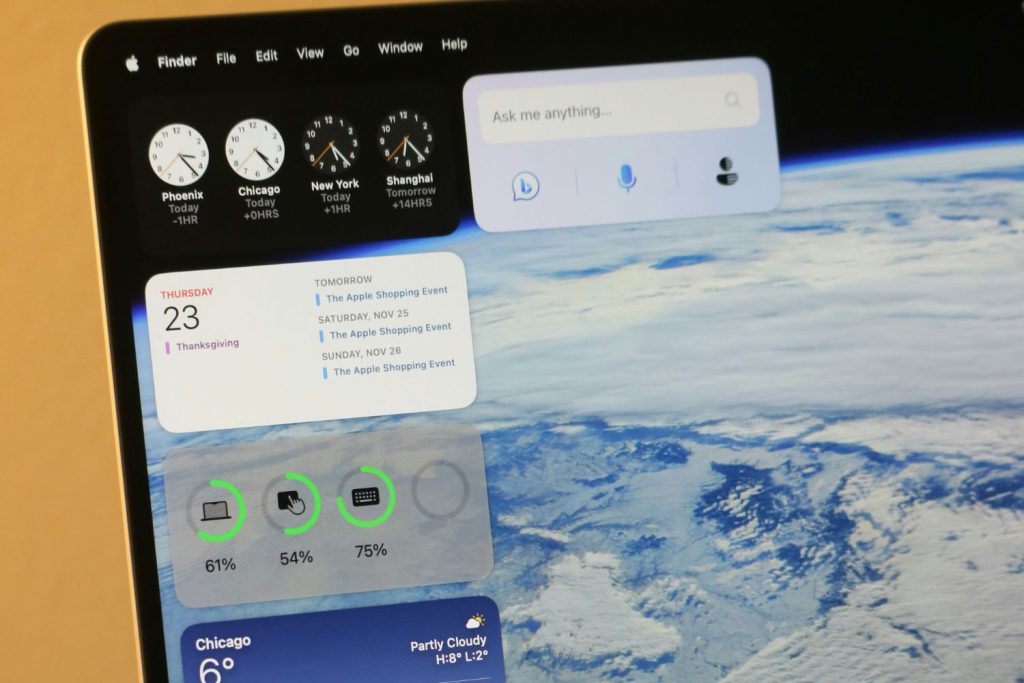

- Solutions de Stockage Sécurisé : Utilisez les solutions de stockage sécurisées fournies par les systèmes d’exploitation mobiles, telles que EncryptedSharedPreferences d’Android ou Keychain d’iOS, pour stocker les jetons d’accès de manière sécurisée.

- Expiration et Renouvellement des Jetons : Implémentez des jetons de courte durée avec la capacité de se renouveler, réduisant ainsi la fenêtre d’opportunité d’utilisation abusive en cas de vol de jeton.

- Cryptage : Cryptez les jetons à la fois au repos et en transit pour les protéger contre l’accès non autorisé.

- Audits Réguliers : Effectuez des audits de sécurité réguliers et des tests de pénétration pour identifier et résoudre les vulnérabilités potentielles dans la gestion des jetons.

- Éducation des Utilisateurs : Sensibilisez les utilisateurs à l’importance de sécuriser leurs appareils et aux implications d’un accès non autorisé.

Conclusion

Alors que les applications mobiles continuent de proliférer, la gestion sécurisée des jetons d’accès est primordiale. Les développeurs, les professionnels de la sécurité et les organisations doivent rester vigilants, en adoptant les meilleures pratiques pour atténuer les risques associés à la mise en cache non sécurisée des jetons. En donnant la priorité à la sécurité dans le stockage et la gestion des jetons, l’industrie peut mieux protéger les données des utilisateurs et maintenir la confiance dans un monde de plus en plus interconnecté.