Accès non autorisé via des messages d’erreur détaillés de GraphQL

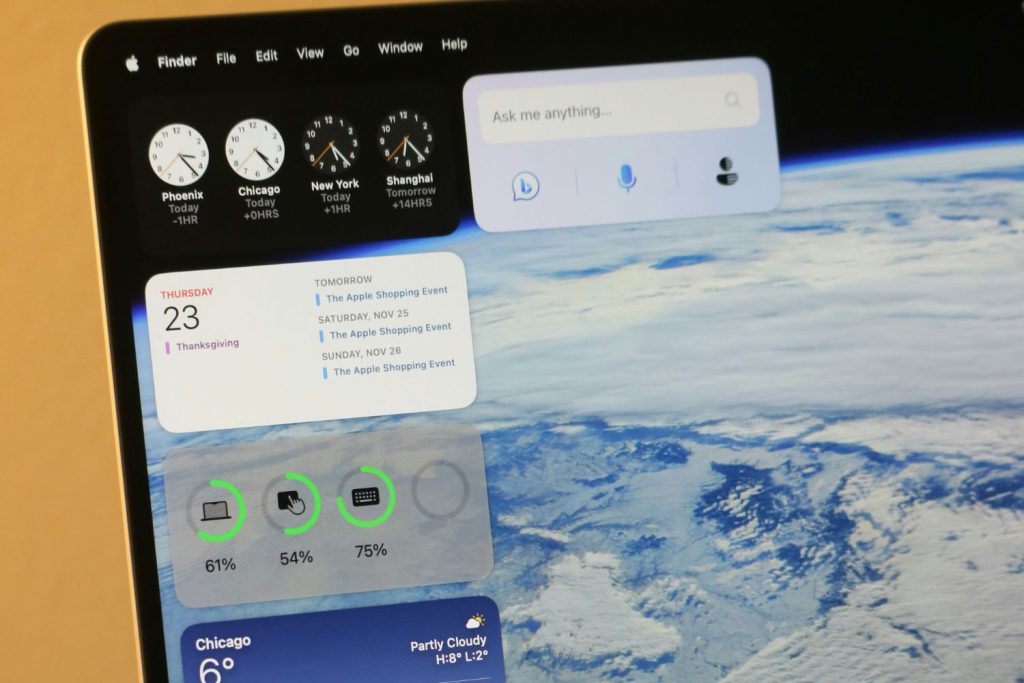

Dans le paysage en constante évolution du développement d’applications, GraphQL s’est imposé comme une alternative puissante aux API REST traditionnelles. Grâce à sa capacité à fournir des requêtes flexibles et une récupération efficace des données, GraphQL est de plus en plus prisé par les développeurs du monde entier. Cependant, comme pour toute avancée technologique, l’adoption de GraphQL a introduit de nouveaux défis en matière de sécurité, dont l’un est le risque d’accès non autorisé via des messages d’erreur détaillés.

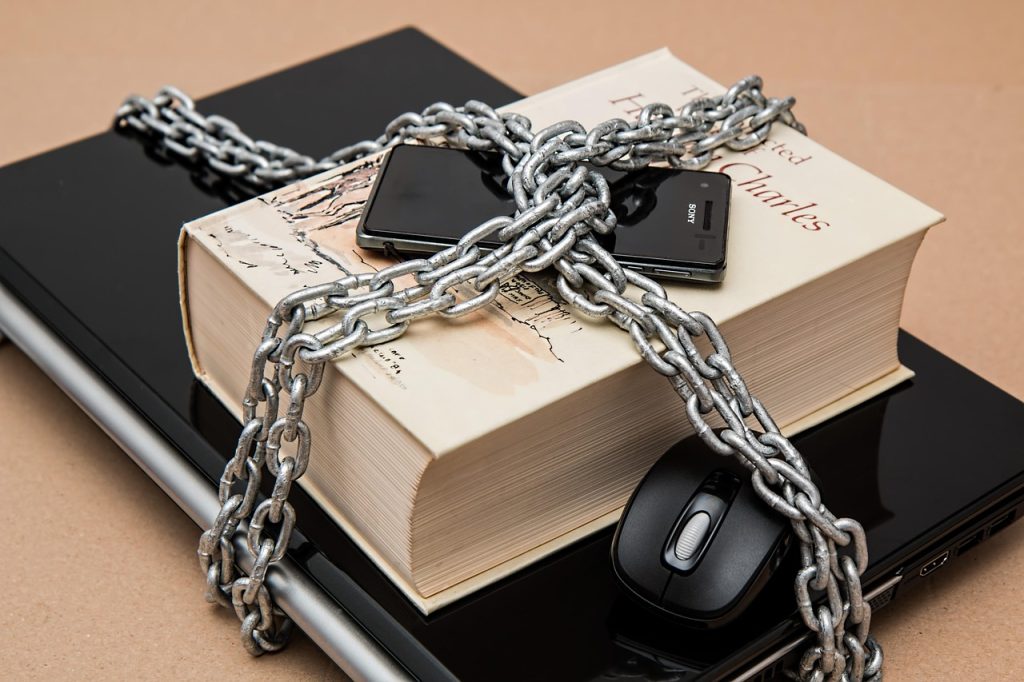

Les messages d’erreur détaillés de GraphQL peuvent involontairement exposer des informations sensibles, posant un risque de sécurité important. Bien que les développeurs s’appuient sur ces messages d’erreur détaillés lors de la phase de développement pour des raisons de débogage, ne pas correctement assainir ou limiter ces messages dans les environnements de production peut conduire à un accès non autorisé, des fuites de données et d’autres vulnérabilités de sécurité.

Le fonctionnement des messages d’erreur de GraphQL

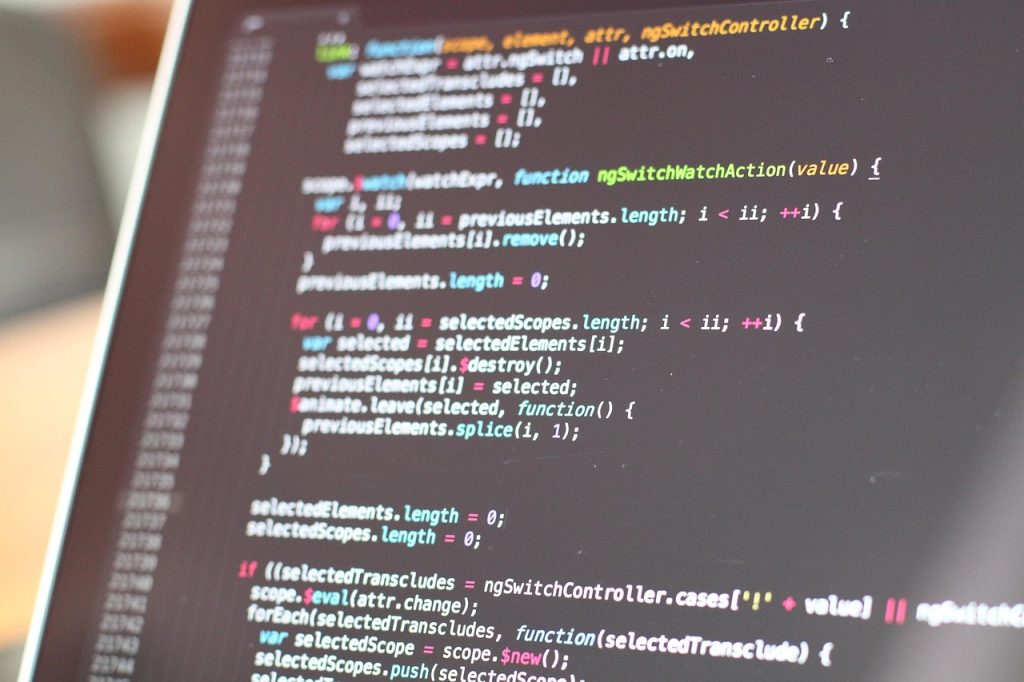

GraphQL fournit une méthode standardisée pour interroger les données, permettant aux clients de demander uniquement les informations dont ils ont besoin. Toutefois, lorsqu’une erreur se produit, les serveurs GraphQL renvoient souvent des messages d’erreur détaillés pour aider au débogage. Ces messages peuvent inclure des informations sur la structure de la requête, le schéma de la base de données et même des traces de pile. Bien qu’utiles pour le développement, ces détails peuvent être exploités par des acteurs malveillants pour cartographier l’architecture d’une application et identifier des points d’entrée potentiels.

Dans de nombreux cas, les messages d’erreur détaillés peuvent révéler :

- Les noms des tables et des champs de la base de données, facilitant les attaques par injection SQL.

- La logique ou les configurations côté serveur qui peuvent être utilisées pour élaborer des attaques ciblées.

- Des failles d’authentification et d’autorisation qui pourraient être exploitées pour obtenir un accès non autorisé.

Contexte mondial et implications

Le passage mondial à la transformation numérique a amplifié le besoin d’API sécurisées. GraphQL, avec son adoption croissante, est devenu un point central pour l’innovation et l’examen en matière de sécurité. Les organisations de divers secteurs, de la finance à la santé, utilisent GraphQL pour alimenter des applications critiques. Une seule vulnérabilité, comme celles introduites par une gestion inadéquate des erreurs, pourrait avoir des conséquences considérables, y compris des violations de données et des pénalités réglementaires.

En 2021, plusieurs violations de données très médiatisées ont été liées à des vulnérabilités d’API, soulignant l’importance de pratiques de sécurité robustes. À mesure que les entreprises continuent d’étendre leur empreinte numérique, il est impératif de s’assurer que les implémentations de GraphQL sont sécurisées contre l’accès non autorisé.

Atténuer les risques

Pour éviter l’accès non autorisé via des messages d’erreur détaillés de GraphQL, les organisations doivent adopter une approche à multiples facettes de la sécurité. Les stratégies clés incluent :

- Assainissement des messages d’erreur : S’assurer que les messages d’erreur dans les environnements de production sont dépouillés d’informations sensibles. Fournir des réponses d’erreur génériques pour éviter de révéler des détails internes de logique ou de configuration.

- Contrôles d’accès : Mettre en œuvre des mécanismes de contrôle d’accès stricts pour limiter qui peut accéder à certaines parties de l’API. Utiliser des jetons d’authentification et des contrôles d’accès basés sur les rôles pour appliquer les politiques de sécurité.

- Journalisation et surveillance : Surveiller en continu l’utilisation de l’API pour détecter des comportements anormaux. Utiliser la journalisation pour détecter et répondre rapidement aux incidents de sécurité potentiels.

- Tests complets : Conduire régulièrement des tests de sécurité, y compris des tests de pénétration et des évaluations de vulnérabilité, pour identifier et corriger les faiblesses de l’API.

- Éducation à la sécurité : Éduquer les développeurs et les parties prenantes sur l’importance des pratiques de codage sécurisées et les risques associés à la gestion détaillée des erreurs.

Conclusion

Alors que GraphQL continue de gagner en popularité dans l’écosystème des API, il est crucial pour les organisations de prioriser la sécurité dans leurs implémentations. En comprenant les risques posés par les messages d’erreur détaillés et en adoptant les meilleures pratiques pour atténuer ces vulnérabilités, les entreprises peuvent protéger leurs applications contre l’accès non autorisé et maintenir l’intégrité de leurs données. Ce faisant, elles protègent non seulement leurs propres intérêts, mais contribuent également à un environnement numérique plus sécurisé à l’échelle mondiale.